ILOVEYOU

| Email-Worm.Win32.LoveLetter | |

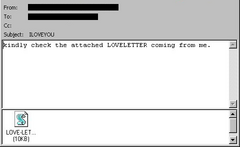

Zrzut ekranu przedstawiający wirusa ILOVEYOU jako załącznik do wiadomości elektronicznej | |

| Inne nazwy | VBS/Loveletter, Love Bug |

|---|---|

| Rodzaj | |

| Data izolacji | maj 2000 |

| Kraj pochodzenia | |

| Dotknięte systemy operacyjne | |

| Język | |

ILOVEYOU (znany także jako VBS/Loveletter oraz Love Bug) – robak komputerowy napisany w języku VBScript. Robak ma postać skryptu, przez co hakerzy są w stanie łatwo tworzyć jego mutacje. Większość ze znanych mutacji posiada jednak nieduże zmiany – najczęściej są to różne treści wiadomości oraz nazwy plików[1].

Opis

Wirus dotarł do skrzynek e-mailowych 4 maja 2000, w listach z tematem „ILOVEYOU” i załącznikiem „LOVE-LETTER-FOR-YOU.TXT.vbs”. Po otwarciu załącznika, wirus wysyłał swoje kopie do każdego z książki adresowej ofiary podszywając się pod nią. Poza tym dokonywał wielu groźnych zmian w systemie użytkownika.

Taki mechanizm rozprzestrzeniania (raczej w komputerach typu mainframe firmy IBM niż w środowisku Microsoft Windows) był dobrze znany i użyty już w Choinkowym Exeku z 1987 roku, który to wirus unieruchomił wiele maszyn na całym świecie.

Trzy elementy uczyniły wirusa tak niebezpiecznym:

- wykorzystywał prostą inżynierię społeczną, aby skłonić użytkowników do otwarcia załączników (ukrywał się pod wieloma rodzajami nazw załączników, jak np. „sprawdź uprzejmie mój list miłosny”, czy też „możesz wygrać milion dolarów”);

- wykorzystywał niedoskonałość programów e-mail, które pozwalały na uruchamianie plików odbieranych w załącznikach przez proste kliknięcie;

- wykorzystany mechanizm — VBScript — nie był wcześniej wykorzystywany na taką skalę, żeby zwrócić uwagę na swój potencjał, więc odpowiednie warstwy zabezpieczeń nie były jeszcze stworzone.

Poza tym, w większości komputerów ukryte były nazwy faktycznych rozszerzeń plików, tak więc, na przykład, plik „LOVE-LETTER-FOR-YOU.TXT.vbs” widoczny był jako „LOVE-LETTER-FOR-YOU.TXT”.

Epidemia

Wirus błyskawiczne rozprzestrzenił się na zachód dzięki temu, że pracownicy, przychodząc do biur, odbierali pocztę wysyłaną przez ludzi ze wschodu. Ponieważ wirus wykorzystywał listy adresowe swoich ofiar, adresaci wiadomości, które przyszły z zaufanych źródeł, często nie obawiali się zagrożenia. Wirus wysłany do kilku osób wysyłał od każdej zainfekowanej ofiary kolejnych kilka, co powodowało w krótkim czasie przeciążenie serwerów e-mail.

Skutki

Wirus rozpoczął swój żywot 4 maja 2000, i rozprzestrzenił się na cały świat w ciągu jednego dnia zarażając 10 procent wszystkich komputerów mających dostęp do Internetu[2] i powodując straty w wysokości 5,5 miliardów dolarów[3]

Większość „strat” było kosztem pozbycia się robaka z poszczególnych systemów. Pentagon, CIA i Parlament Brytyjski musieli wyłączyć serwery e-mail, żeby pozbyć się robaka, co uczyniło również większość wielkich korporacji[4].

Wirus nadpisywał pliki ważne, ale również muzyczne, graficzne, multimedialne i inne, swoją kopią, którą również wysyłał do wszystkich z listy kontaktów użytkownika. Był on niebezpieczny wyłącznie dla komputerów działających pod kontrolą systemu operacyjnego firmy Microsoft - list z wirusem można było odebrać używając dowolnego, umożliwiającego obsługę poczty elektronicznej systemu, ale wyłącznie system Windows był podatny na infekcję.

Wykrycie

Narinnat Suksawat, 25-letni tajski informatyk, jako pierwszy na świecie napisał program naprawiający zniszczenia powodowane przez robaka i opublikował go 5 maja 2000 roku, 24 godziny po pierwszych infekcjach. Usuwał on pliki wirusa i odzyskiwał skasowane przez niego pliki systemowe. Dwa miesiące później Narinnat został zatrudniony w firmie Sun Microsystems, w której przepracował dwa lata. Odszedł, aby otworzyć własny interes. Dziś jest właścicielem firmy programistycznej Moscii Systems w Tajlandii[5].

Brytyjska firma MessageLabs zyskała sławę, gdy okazało się, że ich oprogramowanie antywirusowe, Skeptic, rozpoznawało załącznik jako niebezpieczny, chroniąc wszystkich jej klientów. Ta mało znana firma zyskała popularność dzięki mediom, występując w telewizji BBC i brytyjskiej prasie.

Pierwsza wykryta przez nich kopia wirusa, została zatrzymana o godzinie 00:43:26 czasu centralnego 4 maja 2000 roku i pochodziła z adresu e-mail na Filipinach, a była wysłana na adres brytyjski. Jest prawdopodobne, że e-mail pochodził z jednej z pierwszych gałęzi drzewa replikacji wirusa.

Budowa wirusa

Wirus został napisany w Microsoft Visual Basic Scripting (VBS) i wymaga, aby maszyna ofiary była w stanie wykonywać skrypty napisane w tym języku. Modyfikuje on rejestr systemu Windows w taki sposób, aby wirus był uruchamiany przy każdym jego uruchomieniu.

Poza tym wirus przeszukuje wszystkie napędy podłączone do zarażonego komputera i zastępuje pliki z rozszerzeniami *.JPG, *.JPEG, *.VBS, *.VBE, *.JS, *.JSE, *.CSS, *.WSH, *.SCT, *.DOC *.HTA swoimi kopiami, dodając na końcu nazwy każdego z nich rozszerzenie .VBS, Natomiast plikom z rozszerzeniami *.MP2 i *.MP3 nadaje atrybut „ukryty” i również kopiuje się do plików o takich nazwach, lecz z dodanym rozszerzeniem .VBS.

Wirus rozprzestrzenia się, wysyłając kopie siebie do wszystkich adresów z listy programu Microsoft Outlook. Ma również dodatkowy składnik, który pobiera i wykonuje program nazwany „WIN-BUGSFIX.EXE” lub „Microsoftv25.exe”, który ma wykradać hasła przechowywane w pamięci podręcznej systemu i wysyłać je e-mailem.

Przypisy

- ↑ Kaspersky Lab Polska Sp. z o.o.: Email-Worm.Win32.LoveLetter. securelist.pl. [dostęp 2015-11-29]. (pol.).

- ↑ https://web.archive.org/web/20080428220655/http://news.zdnet.com/2100-9595_22-520463.html TrendMicro HouseCall skaner online wykazuje, że zarażona jest jedna piąta wszystkich użutkowników HouseCall [en]

- ↑ ILOVEYOU. WHoWhatWhereWhenWhy.com [en]. [dostęp 5-26-2008].zły zapis daty dostępu

- ↑ https://web.archive.org/web/20070624041133/http://news.zdnet.com/2100-9595_22-520435.html?legacy=zdnn Brytyjski parlament wyłączył serwery e-mail żeby zapobiec stratom [en]

- ↑ moscii.com

Media użyte na tej stronie

Loveletter